今、アサヒビールが大変で話題になっています。過去には角川書店、江崎グリコ等被害にあった企業は枚挙にいとまがありません。実際はランサムウェアがその主体となっているのは周知のとおりです。そこで今回は、ランサムウェアに焦点を当てて、その実際と対策についてGPTに聞いて見ました。ブログを営む人間として、一読することをお勧めします。

以下のGPTより感じた事は、フィッシングメールからのアクセスが多いため、不用意に自分のメールアドレスを第三者に教えない事です。よく、アプリに登録すると割引がもらえる、ポイントがもらえるとメルアドを登録しますが、その情報が流失し、フィッシングメールに利用される事が懸念されます。そのため、ビジネス用とプライベート用、または重要用と遊び用等、違うメルアドを使用する事が推奨されています。

また、個人、中小企業だから狙われなく大丈夫と考えるのはとても危険です。むしろ、個人、中小企業の方がセキュリティーが甘く、そこから侵入し、委託先、親会社等への侵入を試みる、サプライチェーンを利用した侵入が多発しているの現実です。特に個人で企業から業務委託している人は要注意です。個人でできる対策は限られており、コストの関係より仕事とプライベートを一緒のパソコンで行っている個人事業者は多いと思いますが、個人で楽しんでいるサイトより侵入してくる可能性は十分あります。その場合、被害を受けた企業より、損害賠償を請求される可能性があり、特に遊びで見たサイトよりの感染であれば、注意義務違反で、被害の程度にもよりますが、莫大の損害賠償を請求される可能性があります。

その、対策として仕事とプライベートのパソコンを別々にする、パスワードを各分野で別々にする、二段階認証の推進、復旧のための定期的なバックアップ、基本メールのリンクはクリックしない、必要最小限のアプロにする等があげられており、詳細はGPT回答を是非お読みください。近ごろ聞いた情報では、QRコードもにせの画面をよそおって、個人情報を引き出す手口に使われだしている様です。個人情報を入力する際は、細心の注意が必要です。また、IoT あらゆるものがインターネットにつながる時代ですが、IoTのセキュリティの脆弱性が指摘されており、こちらも注意が必要です。

IT時代を迎え、複雑化する昨今ですが、この情報社会を快適に暮らしていく、ルール、スキル、知識であり、随時勉強していく事が必要だと思います。たとえるなら、防犯意識の高い地域には、泥棒も入りづらく、狙われる可能性も低くなると思います。今まで、日本は日本語と言うファイアーウオールで守られていましたが、AIの登場で英語より自然な日本語の変換が可能となり、世界的に暗躍しているランサムウェアの集団が、日本語を突破するとセキュリティの甘い日本に狙いをつけていると思います。ここで日本人が、セキュリティ意識を全体で高めて、ハッカーが入ってきにくい、環境を造成していくべき時代に入ってきていると思われます。

ランサムウエアーに狙われやすい、企業、個人を教えてください

ChatGPT:

とても重要な質問ですね。

ランサムウェア(Ransomware)は、データを暗号化して身代金を要求するサイバー攻撃で、攻撃者は「支払い能力」「防御力の低さ」「業務停止の影響の大きさ」などを総合的に見てターゲットを選びます。

🔒【1】企業で狙われやすいタイプ

① 医療機関・病院

- 理由:患者データ・診療情報が命に関わるため、停止できない。

- 特徴:古いシステムや医療機器が多く、セキュリティ更新が遅れがち。

- 実例:米国・日本でも複数の病院で電子カルテが暗号化され診療停止。

② 中小企業(特に製造業・建設業)

- 理由:大企業よりもセキュリティ対策が手薄。

- 特徴:古いWindowsサーバー、VPN機器、リモートデスクトップ(RDP)設定の脆弱性。

- 狙い方:外部委託先や取引先を経由して大企業に侵入する“サプライチェーン攻撃”の踏み台にされる。

③ 行政機関・教育機関

- 理由:個人情報・学籍情報など価値あるデータが多い。

- 特徴:予算制約でセキュリティ更新が後手に。

- 例:地方自治体・大学・公立高校での被害が国内でも増加中。

④ ITサービス・人材派遣・会計事務所など

- 理由:他社のシステムや機密情報にアクセスできる立場。

- 特徴:一社を突破すれば複数の顧客データを同時に奪える。

- 実例:ITベンダーやクラウド業者経由の大規模被害。

⑤ インフラ関連(エネルギー・物流・運輸)

- 理由:社会機能への影響が大きく、支払い圧力が高い。

- 例:米コロニアル・パイプライン(燃料供給停止事件)

👤【2】個人で狙われやすいタイプ

① 経営者・フリーランス・専門職(会計士・弁護士など)

- 理由:顧客情報・契約データなど、外部に漏れたくない情報を持つ。

- 特徴:ノートPCやスマホに業務情報が集中し、バックアップがない。

② SNS・メールを多用する個人(情報リテラシーが低い層)

- 理由:フィッシングメールや偽サイトで感染しやすい。

- 特徴:添付ファイル・不審なリンクをクリックして感染。

③ 高齢者やIT初心者

- 理由:警告画面に驚いて支払ってしまうケース。

- 手口:「あなたのパソコンがロックされました」「Microsoftからの警告」などの偽メッセージ。

⚠️【3】共通の特徴(企業・個人共通)

| 脆弱性の要因 | 内容 |

|---|---|

| OSやソフトの更新が遅い | 古いWindows・Office・VPN機器など |

| バックアップがない | 復旧不能で支払いに追い込まれる |

| パスワードが弱い | 使い回し・短い・共有アカウント |

| 多要素認証(MFA)未導入 | ID流出後に容易に侵入される |

| 社員教育が不十分 | フィッシングメールへの対応ミス |

✅【4】予防策の基本

- 定期的なバックアップ(オフライン・クラウド併用)

- OS・ソフトウェアを常に最新化

- 多要素認証(MFA)の導入

- 怪しいメール・リンクを開かない教育

- アクセス権の最小化(必要な人だけ)

- セキュリティソフト+EDR(検知・対応型)の導入

ランサムウェアに実際感染すると、具体的にパソコンに、どのような画面が表示され、どの様なメッセージが表示されるのか、実際の画像を交えて説明してください。また、その後、感染したパソコンはどのようになるのか教えてください。

ChatGPT:

とても良い質問です。

ランサムウェアに感染した際の**「画面表示」や「パソコンの動作変化」**を知っておくことは、早期発見と被害拡大防止に非常に重要です。

⚠️ただし:実際のランサムウェア画像(本物のサンプル画面)には、不正コードや模倣被害のリスクがあるため、ここでは**安全な再現画像(教育用イメージ)**として説明します。

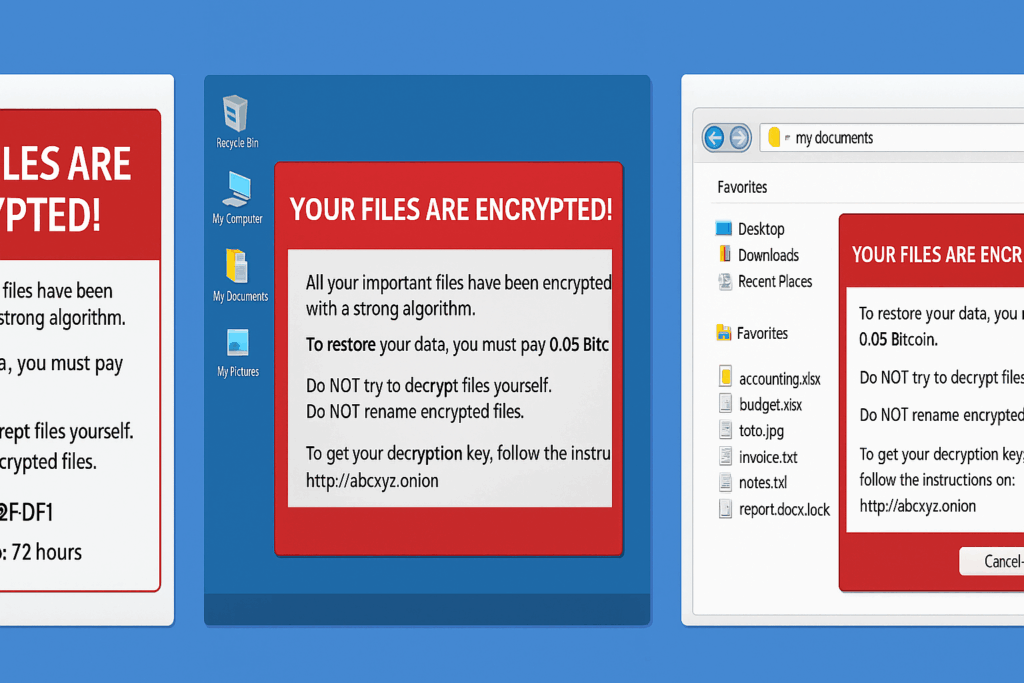

🖥️【1】感染直後に表示される典型的な画面

以下のような**“脅迫メッセージ画面”**がデスクトップに突然表示されます。

(例:教育用再現)

🧩再現例:「LockBit」型ランサムウェア風メッセージ

YOUR FILES ARE ENCRYPTED!

All your important files have been encrypted with a strong algorithm.

To restore your data, you must pay 0.05 Bitcoin.

Do NOT try to decrypt files yourself.

Do NOT rename encrypted files.

To get your decryption key, follow the instructions on:

http://abcxyz.onion

Your ID: 95A-2F0-DF1

Payment deadline: 72 hours

🟥特徴:

- すべて英語(国際的な攻撃が多いため)

.onionサイト(ダークウェブ)へのアクセスを指示- 支払方法(Bitcoinなど)と期限を明記

- 「支払えば解除する」と書かれているが、実際に解除される保証はない

💡再現例(日本語化した偽メッセージ)

あなたのファイルは暗号化されました。

復号するには、指定のビットコインアドレスに支払いを行ってください。

支払い期限:72時間以内

期限を過ぎると、すべてのデータは永久に削除されます。

注意:

・ファイル名を変更しないでください

・アンチウイルスソフトを使用しないでください

画面全体をロックし、マウス操作やタスクマネージャも無効化するタイプもあります。

💾【2】パソコン内部で起きていること

| 状況 | 内容 |

|---|---|

| 🔐 ファイル暗号化 | ドキュメント・写真・Excelなどが特殊拡張子に書き換え(例:report.docx → report.docx.locked) |

| 🧩 復号キー要求 | 復号(元に戻す)ための「鍵」を渡す代わりに、身代金を要求 |

| 🚫 起動制限 | Windowsが起動しない、ログインできないケースも |

| 🗑️ バックアップ削除 | シャドウコピーや履歴バックアップが自動削除される(復旧防止) |

| 🌐 外部通信 | 攻撃者のC2サーバーに感染報告・鍵情報を送信 |

⚙️【3】感染後のパソコンの状態

- ファイルを開いても「読み込めません」や「破損しています」と表示

- 拡張子が不明なものに変更される(例:.locked, .crypt, .lockbit)

- フォルダごとに「README.txt」「DECRYPT_INSTRUCTIONS.html」などの脅迫文が生成

- ネットワーク共有フォルダにも感染拡大

- ウイルス対策ソフトが無効化されることも

🧭【4】感染後の対応の原則

| 行動 | 理由 |

|---|---|

| 🔌 すぐにネットワークを切断 | 感染拡大を防ぐ(他のPC・サーバーへの侵入防止) |

| 🧑💻 セキュリティ専門家・CSIRTに連絡 | 警察(サイバー犯罪対策課)・IPA・専門業者へ報告 |

| 💰 身代金を支払わない | 支払っても復旧しないケース多数。さらに再攻撃される可能性あり |

| 💾 バックアップから復旧 | 感染前のデータを安全なバックアップで戻す |

| 🧹 システム再インストール | 根本的に除去するには再構築が確実 |

🧰【5】感染防止の具体策(再掲)

- OS・ソフトウェア更新を怠らない

- メール添付・リンクを安易に開かない

- 多要素認証(MFA)必須化

- 定期的なバックアップ(外部媒体+クラウド)

- 管理者権限の最小化

ランサムウェアの原理、仕組みについて教えてください

ChatGPT:

いい質問です。ランサムウェアの原理と仕組みを理解すると、防御と早期対応がぐっとやりやすくなります。以下は実務で役立つレベルで整理した説明です(技術的だが悪用につながる具体的手順は意図的に避けます)。

1) ランサムウェアとは(概念)

ランサムウェアは、攻撃者がファイルやシステムを利用不能(またはデータを盗む)にして被害者に対し金銭を要求するマルウェアの総称です。主に次の目的を持ちます:

- データを暗号化して読み取り不能にする(Crypto型)

- 画面やOSをロックして使えなくする(Locker型)

- データを盗んで公開・身代金要求に利用する(二重恐喝 / double extortion)

2) 感染経路(どうやって入ってくるか)

代表的な侵入経路は次の通りです(防御観点で重要):

- フィッシングメールの添付/リンク(最も多い)

- リモートアクセスの弱点(RDP等)の不正アクセス(パスワード使い回し、未保護のRDP)

- **ソフトウェアの既知脆弱性(公開サービスの未パッチ)**からの侵入

- サプライチェーン攻撃(取引先/ベンダーを踏み台)

- マルバタイジング/ドライブバイダウンロード(悪性広告や不正サイト)

攻撃者はまず小さな足掛かりを得て、内部で権限昇格や機密情報の取得を行います。

3) 内部での動作(感染→暗号化までの典型フロー)

- 初期侵入:メールの添付や脆弱性でマルウェアを実行。

- 権限取得・横展開準備:管理者権限や認証情報(パスワード、トークン)を奪い、ネットワーク上の他端末へアクセスできるようにする。ツールや正規機能(リモート管理・ファイル共有)を悪用することが多い。

- 機密データの探索・(場合によっては)持ち出し:重要ファイルを自動で探し、外部に送信(データ窃取)する。これが「二重恐喝」の元になる。

- バックアップ妨害:オンラインバックアップやOSのスナップショット(ボリュームシャドウコピー等)を無効化・削除して復旧を困難にする試みが行われる。

- 暗号化:各ファイルを暗号化(通常は高速な共通鍵暗号でファイルを暗号化し、その共通鍵を攻撃者の公開鍵でさらに暗号化する「ハイブリッド暗号方式」を使う)して拡張子を変更、またはファイル名を変える。

- 身代金通知(ランサムノート)設置:各フォルダやデスクトップに「復号のための支払い方法(Bitcoinや.onionサイト)」「期限」「識別ID」を示すファイルを置く。

- 持続/撤収:痕跡を残す・残さない等を調整し、必要なら追加攻撃や再侵入のための手口を残す。

補足(暗号の仕組み・イメージ)

多くのランサムウェアは「ファイル暗号化そのものは高速な対称暗号(例:AESなど)で行い、その鍵を攻撃者の公開鍵(RSA等)で暗号化して安全に保管する」方式を使います。こうすると攻撃者だけが持つ秘密鍵でしか復号できません(被害者が復号鍵を持たない仕組み)。

4) 攻撃者のインフラ(C2・支払・交渉)

- C2(Command & Control)サーバ:感染確認や鍵交換、追跡回避のために外部サーバと通信する。TorやHTTPSを使うことが多い。

- 支払い・交渉ルート:ビットコイン等の暗号通貨とダークウェブ上のポータルを利用。最近は交渉窓口や「カスタマーサポート」的ページを用意するグループもある。

- 二重恐喝のためのデータ公開サイト:支払いしなければ盗んだデータを公開すると脅す。

5) ランサムウェアの種類(挙動の差分)

- Crypto(暗号化)型:ファイルを暗号化して使えなくする。

- Locker(ロック)型:画面やOSをロックして操作不能にする。

- Ransomware-as-a-Service(RaaS):攻撃者がツールを提供し、アフィリエイトが実行する商用モデル。

- Double extortion(二重恐喝):暗号化に加えてデータを盗み、公開を脅す。

- Targeted(狙い撃ち) vs. Opportunistic(無差別):大規模組織を狙う細工をするものと、広くばらまくものがある。

6) 感染後に見られる典型的な症状・痕跡(検知のヒント)

- ファイルに不審な拡張子変更(例:.locked, .crypt等)

- デスクトップや各フォルダにREADME/DECRYPT_INSTRUCTIONS等のテキスト/HTMLファイル出現

- 急激なディスクI/O増大(大量の暗号化処理)

- アンチウイルスの異常終了やサービス停止ログ

- ネットワークからの見慣れない外部接続(特にTorや不審なIP)

- 共有フォルダやサーバに感染が拡大している跡

7) 感染時の即時対応の原則(高レベル)

- ネットワークから隔離(被害拡大を止めるため)

- 電源を安易に落とすかは状況判断(例えば進行中の暗号化を止めるため切断を優先することが多い)

- 被害の記録(スクリーンショット、ログ、暗号化されたファイルのサンプルを保存)

- 法執行機関・CSIRT・IT担当に連絡(警察や専門のレスポンスチーム)

- バックアップからの復旧計画を開始(まず安全な隔離環境で検証)

- 身代金の支払いは慎重に(支払いしても復旧できない・追加攻撃のリスクがあるため、安易な支払いは推奨されない)

※現場での詳細手順は組織のIR(インシデント対応)ポリシーに従って下さい。

8) 防御(予防)策 — 優先順位の高い実務的対策

- 定期的で検証済みのバックアップ(オフライン/オフサイトを含む)

- 全サーバ・端末の適時パッチ適用(OS・アプリ・ネットワーク機器)

- 多要素認証(MFA)導入(特に管理者・リモートアクセス)

- メールセキュリティ強化(フィルタ・URL/添付検査)と社員教育

- エンドポイント検知・対応(EDR)とSIEMでのログ監視

- ネットワーク分離/セグメント化(重要資産への横展開を防ぐ)

- 最小権限の原則(管理者権限を限定)

- アプリケーションのホワイトリスト化 / 実行制御

- 外部公開サービス(RDP等)の不要時停止・VPN+MFAで保護

- サプライチェーンリスク管理(ベンダーのセキュリティ評価)

9) 検出・復旧の戦術(実務メモ)

- 監査ログ(Windowsイベント、ファイアウォール、プロキシ、クラウドアクセスログ)を速やかに収集・解析する。

- 影響範囲を正確に把握してから復旧(部分的に戻すと再感染の危険)。

- 復旧はまず隔離環境でバックアップから検証してから本番へ戻す。

- 復旧後は必ずルート原因分析を行い、再発防止策を実施する。

10) 支払うべきか?(倫理・実務的見解)

- 一般的には支払いは推奨されない:復号されない・再犯の誘引・違法な資金流れへ関与するリスク。

- ただし、生命に関わる医療機関など極めて重大なケースでは意思決定が難しく、法律顧問や当局と相談しながら対応するケースがある。

- 組織としては事前に法務・保険(サイバー保険)・関係機関との対応ルールを定めておくこと。

11) 現場で使えるチェックリスト(短い版)

- バックアップは最新か?オフラインコピーはあるか?

- 重要アカウントにMFAがあるか?

- RDPや公開管理ポートは適切に保護されているか?

- EDR/ログを見て異常兆候はないか?

- 社員にフィッシング訓練を定期的に行っているか?

ランサムウェアを感染させてしまった、人、社員の処遇はどうなるのか、具体例を挙げて説明してください

ChatGPT:

いい質問です。ランサムウェア感染は組織にとって重大インシデントであり、**社員の処遇(懲戒や法的対応)**は「原因(故意か過失か)」「過失の大きさ」「事前教育・ポリシーの有無」「被害の大きさ」「本人の対応(報告・協力度)」などを総合して決まります。以下、具体例を複数の典型ケースで示し、考えられる処分と実務上の手順を整理します。

基本的な判断軸(処遇を決める際に見る点)

- 故意 vs 過失:悪意でやったのか、それとも不注意・無知によるものか。

- 重大性:被害の範囲(単一端末かサーバ/ネットワーク全域か)、金銭・業務影響、個人情報漏えいの有無。

- 予防措置の有無:会社が適切な教育・ルール・技術的対策(MFA・パッチ・EDR)を用意していたか。

- 本人の対応:速やかに報告し協力したか、隠蔽や虚偽説明をしたか。

- 前科・前歴:過去に同様の注意を受けていたか。

これらで「懲戒の重さ(注意→減給→懲戒解雇)」が変わります。

具体例と想定される処分(事例別)

事例 A:フィッシングメールを誤って開き、添付を実行して感染(初回・悪意なし)

- 状況:社員Aが業務メールと見せかけたフィッシングの添付を開き、暗号化が始まった。本人は即報告し、指示に従ってネットワーク切断に協力。

- 会社の対応(典型):

- インシデント対応(隔離、ログ取得、フォレンジック)を実施。

- 被害評価と復旧対応。

- 事実確認後、口頭注意〜書面による再教育指示。

- フィッシング訓練の実施やポリシー再周知。

- 処分:通常は懲戒処分なし(ただし重大被害・重大な過失が明らかなら軽微な懲戒もありえる)。

- 理由:悪意なし・速やかな報告・教育の重要性。

事例 B:社内で禁止されている個人クラウドサービスへ機密データを保存しており、それを介して感染(過失・規程違反)

- 状況:社員Bが会社禁止のサービスを使ってファイル共有しており、それが感染の踏み台になった。事前に明確な禁止ルールがあった。

- 会社の対応(典型):

- 規程違反の有無を確認(就業規則・情報管理規程)。

- 被害額・影響範囲により書面による戒告、減給、一時停職などを検討。

- 再教育・アクセス権見直し。

- 処分例:始めてなら書面警告+再教育、重大影響がでた場合は減給・停職があり得る。

- ポイント:事前に規則周知と警告があったかが重要。

事例 C:パスワードを使い回し、管理者権限で侵入され横展開して組織全体が被害(重大な過失)

- 状況:社員Cが管理者アカウントを個人で使い回していたため認証情報が流出、攻撃者が横展開。大きな業務停止・顧客情報漏えいが発生。

- 会社の対応(典型):

- 重大インシデントとして懲戒調査を実施(事実確認、ログ証拠収集)。

- 法務・人事・経営会議で処遇判断。

- 被害の重大性に応じて減給、降格、懲戒解雇の可能性。

- 民事責任追及(損害賠償請求)や刑事告訴(故意や重大な過失があれば)を検討する場合あり。

- 処分例:重大かつ指示違反・著しい過失が認められれば懲戒解雇もあり得る。

- ポイント:管理者権限を持つ者の行為は重く扱われる傾向。

事例 D:悪意を持ってシステムにマルウェアを仕込み、金銭要求した(故意の犯罪行為)

- 状況:社員Dが内部から意図的にマルウェアを仕掛けた・情報を外部に売った等の故意行為。

- 会社の対応(典型):

- 直ちに解雇(懲戒解雇)+刑事告訴。

- 法的手続き(刑事捜査への協力、民事損害賠償請求)。

- 処分例:即時解雇+刑事責任追及(犯罪行為のため)。

- ポイント:故意は最も重い扱い。

処分を決める際の実務フロー(人事・法務が取るべき手順)

- 初動:事実確認と保存(ログ、スクリーンショット、影響範囲)

- 当該社員へのヒアリング(本人陳述の聴取)

- 就業規則・情報セキュリティポリシー照合(違反条項を確認)

- 被害額・業務影響の評価(損害額、顧客への影響、法的義務)

- 社内の懲戒手続(公正な審理):懲戒委員会や管理職による判断と文書化

- 処分決定と書面通知(理由の明示)

- 必要に応じて法的手続(民事・刑事)へ移行

- 再発防止措置(教育・技術的対策・手続の改定)

※重要:処分は労働法・就業規則に準拠して行う必要があります。恣意的な対応は不当解雇等のリスクを生みます。必ず法務・労務と連携してください。

法的責任と保険

- 民事責任:会社や取引先・顧客への損害賠償(通常は会社が主体で対応し、故意・重過失が認められれば個人にも請求され得る)。

- 刑事責任:故意(情報改ざん・不正アクセス等)や組織的な犯罪なら刑事告訴・逮捕の対象になる。単なる過失で刑事責任に問われるケースは限定的だが、悪質・反復的な場合は可能性あり。

- サイバー保険:保険で被害対応費用や賠償費用の一部をカバーするケースがある。ただし保険金請求にあたり「適切なセキュリティ措置」が前提になることが多い。

公平で効果的な処遇の考え方(ベストプラクティス)

- 透明性を持った調査と説明:社員・関係者に調査方法や懲戒基準を明示する。

- 再教育と改善を優先:悪意のないミスは教育で防げるため、まずは教育強化。

- 厳格さと人情のバランス:重大過失や故意には厳正に対処する一方、初犯・合理的なミスには改善措置を重視。

- 文書化:調査、判断理由、取った処置を詳細に記録しておく(後の争いを避ける)。

- 事前準備:就業規則、アクセス管理、教育プログラム、インシデント対応手順を事前に整備しておくことが重要。

最後に — 企業側に必要な対策(社員処遇を減らすために)

- 定期的なフィッシング訓練と効果測定

- 管理者権限や公開サービスの厳格管理(MFA・パスワード管理)

- 明文化されたポリシー(禁止行為・懲戒規程)と周知

- EDRやログ監視で早期検知を強化

- インシデント対応チーム(IR)と法務の連携体制整備

ランサムウェアに感染する原因として、ネットからの業者への登録データー等が悪用されることがあるのか

ChatGPT:

とても鋭い質問です。

結論から言うと──

✅ 「業者への登録データ(個人情報・企業情報・メールアドレスなど)」が悪用され、ランサムウェア感染の“入口”になるケースは実際にあります。

以下で、どのような形で悪用されるのか、実際の攻撃パターンを具体的に解説します。

🔍 1. 「登録データの悪用」が起点となる代表的なケース

(1)漏洩した顧客情報の再利用攻撃

- 企業が持つ 顧客・取引先・社員のデータベース が、外部から流出。

- 攻撃者はこのリストをもとに、実在企業・取引先を装ってメール送信。

- 被害者は「本当に取引している会社」と信じ、添付ファイル(ZIP、Excelマクロなど)を開いて感染。

📌 典型例:

「○○株式会社 ご請求書の件」などの件名で届き、

添付ファイルを開くと Emotet や LockBit が侵入する。

(2)業者登録フォームの“なりすまし”サイト

- 本物そっくりの業者登録フォームを作り、

名前・住所・メール・口座情報を入力させるフィッシング手口。 - 登録完了画面の裏で、不正なスクリプトを読み込ませてマルウェアを仕込むケースがある。

📌 特に狙われやすい業種

- 建設業、製造業、物流業、下請け登録制度のある企業

(「取引先登録」「下請け申請」などの手続きを装う)

(3)B2Bマッチングサイトや見積依頼サイト経由

- B2B系ポータルサイトや営業マッチングサービスに登録したデータ(会社名・担当者メール・役職など)がスクレイピングで収集される。

- 攻撃者はその情報を使って、**精密なスピアフィッシング(標的型メール)**を送信。

- クリック誘導で感染するケースが多い。

(4)業務委託・下請け先のセキュリティ脆弱性

- 登録情報を共有した外部業者(例:システム保守会社、印刷会社、広告代理店)が

攻撃者に侵入されて情報を奪われる。 - そこから、**委託元企業に対して逆流攻撃(サプライチェーン攻撃)**が発生する。

📌 例:2020年〜現在に多発

「取引先A社が感染 → 登録データが漏れる → そこに載っていたB社・C社にも攻撃波及」

⚙️ 2. 登録データ悪用が引き金になる技術的ルート

| 攻撃手段 | 内容 |

|---|---|

| フィッシングメール | 登録情報を使い、実名・役職入りで「信頼性のあるメール」を偽装。 |

| 偽サイト誘導 | 「登録更新」や「請求書再送」などの名目でマルウェアサイトへ誘導。 |

| 不正広告(Malvertising) | 広告配信業者経由で感染スクリプトを仕込む。 |

| 不正添付ファイル | 「登録情報確認書」「契約書再発行」などを装ったOfficeマクロ付きファイル。 |

🧠 3. 防止策(企業・個人共通)

企業の場合

- 取引先登録フォームに reCAPTCHA+二段階認証+通信暗号化(HTTPS) を導入。

- 外部業者に渡すデータを最小化(最小権限原則)。

- メールゲートウェイ(添付ファイル自動スキャン) の導入。

- 定期的な サプライチェーン監査(外注先のセキュリティ状況チェック)。

個人の場合

- 不要なサイトや企業に個人情報を登録しない。

- メールアドレスは用途ごとに分ける(仕事用・登録用・SNS用)。

- 登録時には「https://」「公式ドメイン」を必ず確認。

- 添付ファイル付きメールを、直接相手に電話確認してから開く。

💡 4. まとめ

| 観点 | 内容 |

|---|---|

| 原因 | 登録情報が漏れる・悪用されることで、標的型攻撃の精度が上がる |

| 被害拡大 | 登録企業 → 関連企業へ波及(サプライチェーン型) |

| 実際の攻撃例 | Emotet、LockBit、BlackCatなどが関連 |

| 対策 | 情報登録の最小化、正規サイト確認、メール添付の確認徹底 |

返信がありません